Di publish pada 24 May 2025

Apa Itu Dns Amplification?

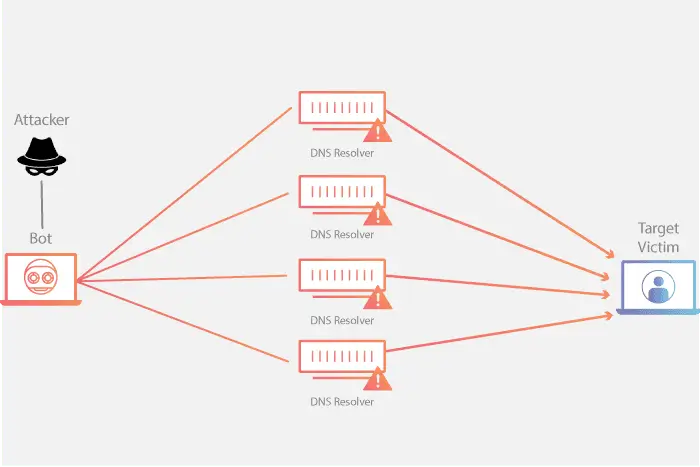

DNS Amplification adalah salah satu jenis serangan Distributed Denial of Service (DDoS) yang memanfaatkan protokol Domain Name System (DNS) untuk memperbesar jumlah lalu lintas yang diarahkan ke target, sehingga menyebabkan target menjadi kewalahan dan tidak dapat beroperasi dengan baik. Serangan ini bekerja dengan memanfaatkan server DNS yang terbuka dan dapat diakses oleh siapa saja (open resolver) untuk memperbesar jumlah data yang dikirim ke target serangan.

Cara Kerja DNS Amplification

Serangan DNS Amplification biasanya melibatkan langkah-langkah berikut:

- Penyerang Mengirim Permintaan DNS: Penyerang mengirimkan permintaan DNS ke server DNS yang terbuka. Permintaan ini dibuat sedemikian rupa sehingga hasil balasannya akan jauh lebih besar daripada permintaan asli. Biasanya, penyerang menggunakan permintaan DNS tipe ANY, yang meminta semua informasi terkait domain tertentu.

- Pemalsuan Alamat IP: Permintaan DNS yang dikirim oleh penyerang menggunakan alamat IP palsu (spoofed IP address) dari target. Dengan demikian, ketika server DNS mengirimkan balasan, balasan tersebut dikirim ke target, bukan ke penyerang.

- Server DNS Mengirim Balasan yang Diperbesar: Server DNS yang terbuka mengirimkan balasan yang jauh lebih besar ke alamat IP yang dipalsukan (target). Karena ukuran balasan lebih besar daripada permintaan, jumlah data yang diterima target jauh lebih besar.

- Target Terbanjiri Lalu Lintas: Target menerima banyak balasan dari server DNS yang terbuka, yang menyebabkan jaringan dan sumber daya komputasi target menjadi kewalahan dan akhirnya tidak dapat melayani permintaan sah dari pengguna lain.

Dampak DNS Amplification

Dampak dari serangan DNS Amplification bisa sangat merugikan, terutama bagi organisasi yang mengandalkan layanan online. Beberapa dampaknya antara lain:

- Gangguan Layanan: Layanan online yang diserang menjadi tidak tersedia, mengakibatkan gangguan operasional dan ketidaknyamanan bagi pengguna.

- Kerugian Finansial: Bisnis yang bergantung pada layanan online dapat mengalami kerugian finansial yang signifikan akibat downtime.

- Reputasi Tercemar: Ketidakmampuan untuk menjaga ketersediaan layanan dapat merusak reputasi organisasi di mata pelanggan dan mitra bisnis.

Cara Mitigasi DNS Amplification

Untuk mencegah dan mengurangi risiko serangan DNS Amplification, beberapa langkah mitigasi dapat diambil:

- Konfigurasi Server DNS: Memastikan bahwa server DNS tidak terbuka untuk publik (non-recursive DNS). Hanya memperbolehkan akses dari alamat IP yang sah.

- Rate Limiting: Menerapkan rate limiting untuk membatasi jumlah permintaan yang dapat diterima dari satu alamat IP dalam jangka waktu tertentu.

- Filter Permintaan Berbahaya: Menggunakan firewall dan sistem deteksi intrusi (IDS) untuk memfilter permintaan DNS yang mencurigakan dan menolak permintaan dari alamat IP yang tidak sah.

- Monitoring dan Logging: Memantau lalu lintas jaringan dan log server DNS secara terus-menerus untuk mendeteksi pola yang mencurigakan dan merespons dengan cepat jika terdeteksi aktivitas yang tidak normal.

- Penggunaan Anycast: Menggunakan anycast DNS untuk mendistribusikan beban lalu lintas ke beberapa server di berbagai lokasi geografis, sehingga mengurangi dampak serangan pada satu server.

Dengan pemahaman yang baik tentang cara kerja DNS Amplification dan langkah-langkah mitigasi yang tepat, organisasi dapat lebih siap dalam menghadapi ancaman ini dan menjaga ketersediaan layanan online mereka.

Apa Contoh Serangan DNS Amplification?

Salah satu contoh terkenal dari serangan DNS Amplification adalah serangan terhadap Spamhaus pada tahun 2013. Berikut adalah penjelasan detail tentang insiden tersebut:

Serangan Terhadap Spamhaus (2013)

Spamhaus adalah organisasi non-profit yang bertujuan untuk melawan spam email dan menyediakan layanan daftar hitam (blacklist) untuk memblokir sumber-sumber spam. Pada Maret 2013, Spamhaus menjadi target dari salah satu serangan DDoS terbesar yang pernah tercatat hingga saat itu. Serangan ini menggunakan metode DNS Amplification.

Detail Serangan

- Permintaan DNS Berlebihan: Penyerang mengirimkan sejumlah besar permintaan DNS yang dipalsukan ke berbagai server DNS yang terbuka di seluruh dunia. Permintaan tersebut didesain untuk menghasilkan respons DNS yang besar.

- Pemalsuan Alamat IP: Permintaan DNS mengandung alamat IP palsu yang diarahkan ke server Spamhaus. Dengan cara ini, respons yang besar dari server DNS terbuka dikirim ke alamat IP Spamhaus.

- Skala dan Dampak: Serangan ini menghasilkan lalu lintas data yang sangat besar, dengan puncaknya mencapai sekitar 300 Gbps. Volume lalu lintas yang begitu besar menyebabkan gangguan serius tidak hanya pada Spamhaus tetapi juga pada bagian lain dari infrastruktur internet.

- Pihak yang Terlibat: Serangan ini diduga dilakukan oleh kelompok yang tidak setuju dengan aktivitas anti-spam Spamhaus. Cloudflare, perusahaan yang menyediakan layanan mitigasi DDoS, ikut membantu dalam meredakan serangan ini.

Dampak

- Gangguan Layanan: Spamhaus mengalami gangguan layanan yang signifikan, mempengaruhi kemampuannya untuk menyediakan daftar hitam spam bagi pengguna di seluruh dunia.

- Efek Rantai: Serangan ini juga berdampak pada infrastruktur internet global, mengganggu layanan internet di berbagai bagian dunia karena besarnya lalu lintas yang dihasilkan.

- Peningkatan Kesadaran: Insiden ini meningkatkan kesadaran akan ancaman serius dari serangan DDoS, terutama jenis serangan DNS Amplification.

Pelajaran dari Serangan Spamhaus

- Pentingnya Proteksi DNS: Insiden ini menunjukkan betapa pentingnya mengamankan server DNS dari penggunaan sebagai alat amplifikasi dalam serangan DDoS.

- Kolaborasi Global: Menangani serangan sebesar ini memerlukan kolaborasi dari berbagai penyedia layanan internet, penyedia layanan mitigasi DDoS, dan otoritas keamanan siber.

- Perlunya Infrastruktur yang Kuat: Serangan ini menyoroti kebutuhan akan infrastruktur yang lebih kuat dan lebih aman untuk menangani lonjakan lalu lintas yang tiba-tiba dan sangat besar.

Serangan terhadap Spamhaus adalah contoh nyata betapa berbahayanya DNS Amplification jika tidak ditangani dengan serius. Ini juga menekankan pentingnya tindakan pencegahan dan mitigasi yang efektif untuk melindungi infrastruktur internet global dari ancaman semacam ini.

Apa Perbedaan Antara DNS Amplification Dan DDoS?

DNS Amplification dan Distributed Denial of Service (DDoS) adalah dua konsep yang terkait erat dalam dunia keamanan siber, namun ada beberapa perbedaan mendasar di antara keduanya:

Pengertian Dasar

DDoS (Distributed Denial of Service):

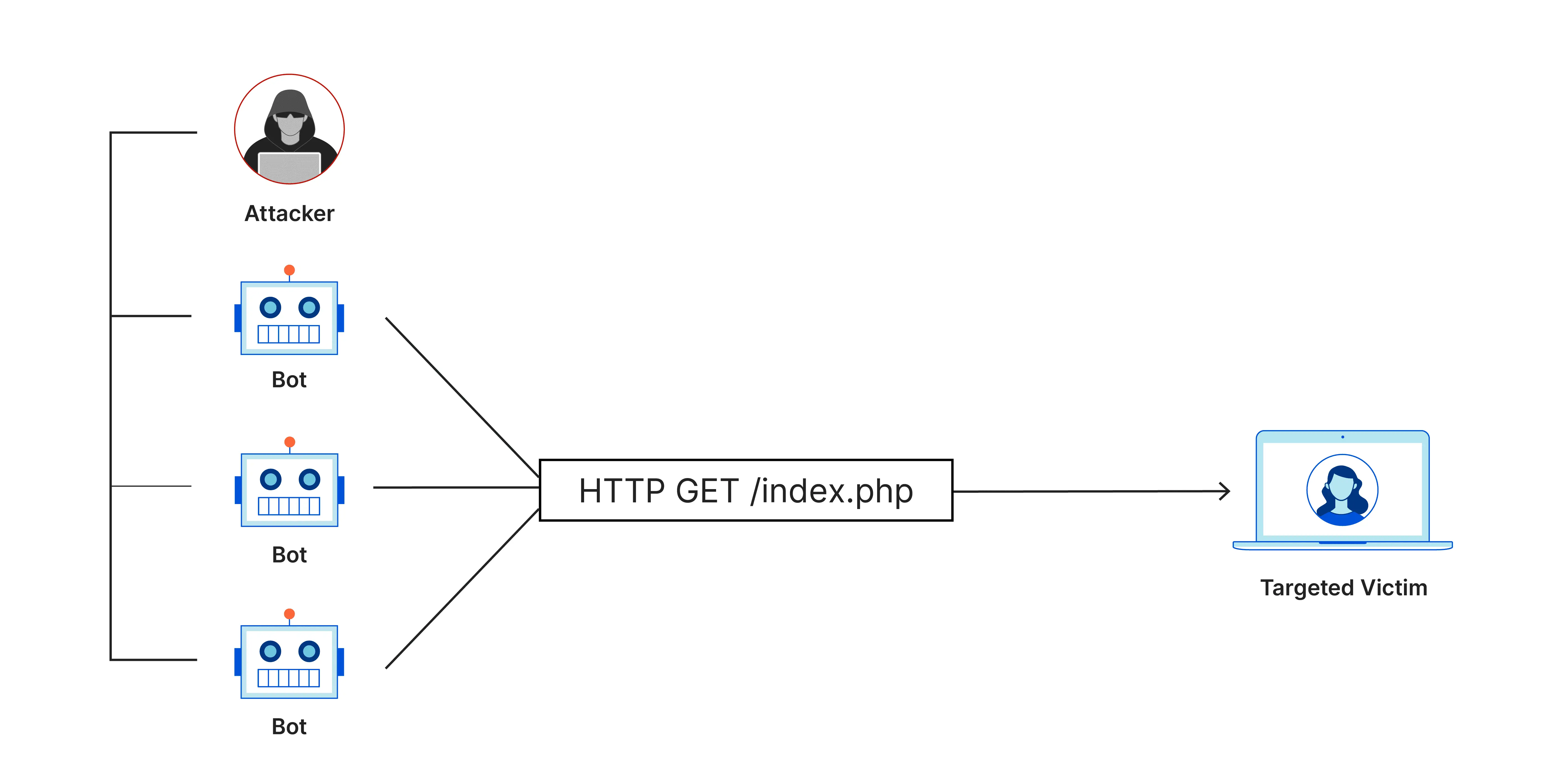

- Definisi: Serangan yang bertujuan untuk membuat layanan atau sistem tidak dapat diakses oleh pengguna sah dengan cara membanjiri target dengan sejumlah besar lalu lintas jaringan yang tidak sah.

- Cara Kerja: Penyerang menggunakan banyak perangkat yang telah dikompromikan (sering disebut botnet) untuk mengirimkan lalu lintas yang besar dan terus menerus ke target. Ini menguras sumber daya sistem (seperti bandwidth, CPU, memori) hingga sistem menjadi lambat atau tidak responsif.

DNS Amplification:

- Definisi: Salah satu jenis serangan DDoS yang memanfaatkan kelemahan dalam protokol DNS untuk memperbesar jumlah lalu lintas yang diarahkan ke target.

- Cara Kerja: Penyerang mengirim permintaan DNS yang dipalsukan menggunakan alamat IP target ke server DNS terbuka. Server DNS kemudian mengirimkan balasan yang jauh lebih besar dari permintaan asli ke target, yang menyebabkan target kewalahan oleh lalu lintas yang diperbesar.

Perbedaan Utama

Metode Serangan:

- DDoS: Menggunakan berbagai metode untuk membanjiri target dengan lalu lintas. Metode ini termasuk serangan volumetrik, protokol, dan aplikasi. Contoh serangan volumetrik termasuk SYN flood, UDP flood, dll.

- DNS Amplification: Khusus menggunakan permintaan DNS yang dipalsukan untuk memperbesar lalu lintas ke target.

Amplifikasi:

- DDoS: Tidak selalu melibatkan amplifikasi. Banyak serangan DDoS hanya mengandalkan jumlah lalu lintas yang besar dari banyak sumber.

- DNS Amplification: Mengandalkan prinsip amplifikasi, di mana permintaan kecil menghasilkan balasan yang jauh lebih besar, memperbesar dampak serangan.

Sumber Lalu Lintas:

- DDoS: Sumber lalu lintas bisa berasal dari berbagai perangkat yang telah dikompromikan di seluruh dunia (botnet).

- DNS Amplification: Lalu lintas yang diperbesar berasal dari server DNS yang terbuka yang merespons permintaan palsu yang dikirim oleh penyerang.

Target:

- DDoS: Target adalah sistem atau layanan yang penyerang ingin ganggu. Tujuan utama adalah untuk membuat layanan tidak tersedia bagi pengguna sah.

- DNS Amplification: Target adalah sistem yang menerima balasan DNS yang diperbesar. Tujuan utama tetap sama yaitu untuk membuat layanan tidak tersedia, tetapi caranya melalui amplifikasi.

Kerentanan yang Dimanfaatkan:

- DDoS: Bisa memanfaatkan berbagai kerentanan dalam protokol jaringan, aplikasi, atau sistem.

- DNS Amplification: Khusus memanfaatkan kerentanan dalam konfigurasi server DNS yang terbuka yang bisa digunakan untuk amplifikasi.

Contoh Serangan

- DDoS Umum: SYN flood, di mana penyerang mengirimkan sejumlah besar permintaan SYN (synchronize) ke server target dengan tujuan untuk mengisi tabel koneksi dan mencegah koneksi baru yang sah.

- DNS Amplification: Serangan pada Spamhaus pada tahun 2013, di mana penyerang mengirimkan permintaan DNS dengan alamat IP palsu ke server DNS terbuka, menghasilkan balasan besar yang diarahkan ke target.

Mitigasi

- DDoS: Menggunakan solusi mitigasi DDoS yang mencakup firewalls, load balancers, dan layanan cloud anti-DDoS yang dapat mendeteksi dan menyerap lalu lintas serangan.

- DNS Amplification: Mengamankan server DNS dengan konfigurasi yang tepat, menggunakan rate limiting, dan menerapkan filtering untuk permintaan yang mencurigakan.

Dengan memahami perbedaan antara DNS Amplification dan DDoS, organisasi dapat lebih siap dalam menghadapi dan mengatasi berbagai jenis ancaman siber ini.

Apa Itu Rate Limiting Pada DNS?

Rate limiting adalah teknik yang digunakan untuk membatasi jumlah permintaan yang diterima atau diproses oleh server DNS dalam jangka waktu tertentu. Tujuan utamanya adalah untuk mencegah penyalahgunaan dan melindungi server dari serangan, seperti serangan DDoS atau DNS Amplification.

Bagaimana Rate Limiting Bekerja?

Rate limiting pada DNS bekerja dengan cara menetapkan batas pada jumlah permintaan yang dapat diterima atau diproses dari satu sumber dalam interval waktu tertentu. Jika jumlah permintaan dari sumber tersebut melebihi batas yang ditentukan, server akan menolak permintaan tambahan atau merespons dengan pesan kesalahan.

Komponen Rate Limiting

- Threshold (Ambang Batas): Jumlah maksimum permintaan yang diizinkan dari satu sumber dalam periode waktu tertentu (misalnya, 100 permintaan per detik).

- Window Time (Jangka Waktu): Periode waktu di mana jumlah permintaan dihitung (misalnya, per detik, per menit).

- Action on Exceeding Limit: Tindakan yang diambil ketika jumlah permintaan melebihi batas, seperti menolak permintaan tambahan atau mengembalikan pesan kesalahan.

Implementasi Rate Limiting pada DNS

Rate limiting pada server DNS dapat diterapkan melalui berbagai cara, termasuk konfigurasi perangkat keras, perangkat lunak server DNS, dan layanan keamanan jaringan. Beberapa metode umum termasuk:

- Konfigurasi Server DNS: Banyak perangkat lunak server DNS, seperti BIND, Knot, dan PowerDNS, mendukung konfigurasi rate limiting. Administrator dapat menetapkan batas permintaan melalui pengaturan konfigurasi.

Contoh konfigurasi rate limiting pada Bash:

rate-limit {

responses-per-second 20;

window 5;

};

- Firewall dan Sistem Deteksi Intrusi (IDS): Firewall dan IDS dapat digunakan untuk menerapkan rate limiting pada tingkat jaringan. Mereka dapat memantau lalu lintas DNS dan menerapkan batas berdasarkan alamat IP sumber.

- Layanan Cloud DNS: Penyedia layanan DNS berbasis cloud sering menyediakan fitur rate limiting sebagai bagian dari layanan keamanan mereka. Ini memungkinkan pelanggan untuk menetapkan batas permintaan sesuai kebutuhan.

Manfaat Rate Limiting pada DNS

- Mengurangi Risiko Serangan DDoS: Dengan membatasi jumlah permintaan dari satu sumber, rate limiting dapat mengurangi efektivitas serangan DDoS yang mencoba membanjiri server DNS dengan lalu lintas berlebihan.

- Mencegah Penyalahgunaan: Rate limiting membantu mencegah penyalahgunaan sumber daya server DNS oleh pengguna yang tidak sah atau perangkat yang terinfeksi malware.

- Meningkatkan Kinerja dan Ketersediaan: Dengan mengendalikan jumlah permintaan yang diproses, server DNS dapat mempertahankan kinerja yang stabil dan tetap tersedia bagi pengguna sah.

Tantangan dan Pertimbangan

- False Positives: Terkadang, permintaan sah dapat ditolak jika batas rate limiting terlalu rendah atau jika terjadi lonjakan lalu lintas yang sah.

- Konfigurasi yang Tepat: Menetapkan ambang batas yang tepat memerlukan pemahaman tentang pola lalu lintas normal dan potensi ancaman. Batas yang terlalu tinggi mungkin tidak efektif, sementara batas yang terlalu rendah dapat mengganggu pengguna sah.

- Skalabilitas: Untuk jaringan besar atau layanan dengan banyak pengguna, menerapkan rate limiting yang efektif dapat memerlukan solusi yang skalabel dan fleksibel.

Itu saja artikel dari Admin, semoga bermanfaat… Terima kasih sudah mampir…