Postingan Terbaru

Cara Ampuh Mendapatkan Handshake WiFi dengan Aircrack-ng

Syukra

Dalam dunia keamanan siber, memahami cara kerja jaringan WiFi dan bagaimana melindunginya adalah hal yang sangat penting. Salah satu proses penting dalam …

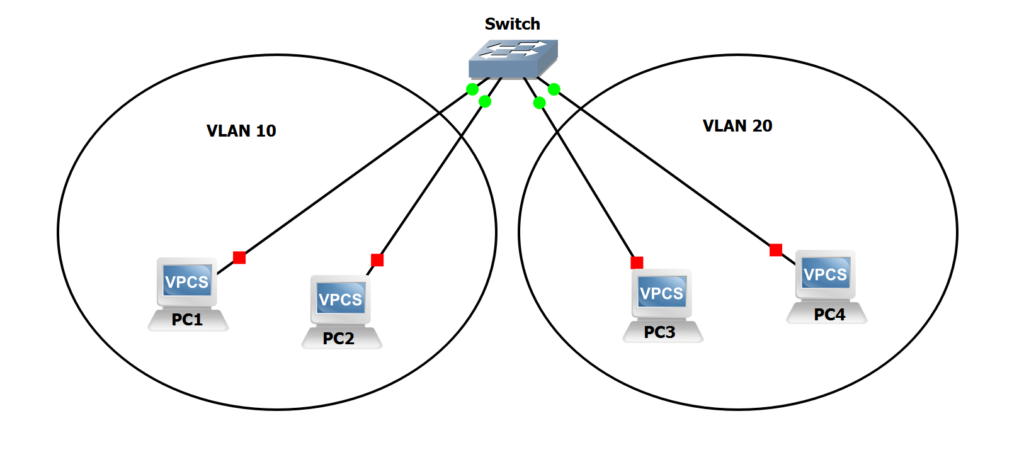

Kenali VLAN: Solusi Jaringan Aman & Efisien!

Syukra

Virtual Local Area Network (VLAN) adalah teknologi jaringan yang memungkinkan segmentasi logis dalam jaringan fisik. Dengan VLAN, satu jaringan fisik dapat …

10 Perusahaan Cyber Security Terkemuka di Dunia 2025

Syukra

Di era digital seperti sekarang, keamanan siber menjadi prioritas utama bagi perusahaan, pemerintah, hingga individu. Dengan meningkatnya serangan siber setiap …

Compiler vs Decompiler: Perbedaan yang Wajib Kamu Tahu!

Syukra

Dalam dunia pemrograman, dua istilah yang sering muncul adalah compiler dan decompiler. Meskipun terdengar mirip, keduanya memiliki fungsi dan peran yang sangat …

Stuxnet: Malware Canggih yang Mengubah Dunia Digital

Syukra

Ketika membahas tentang serangan siber paling legendaris dalam sejarah, nama Stuxnet tak pernah absen. Malware ini bukan hanya sekadar virus komputer biasa, …

NestJS vs Next.js: Perbandingan Lengkap untuk Pengembangan Aplikasi Modern

Syukra

Dalam dunia pengembangan web modern, berbagai framework dan teknologi bermunculan untuk memudahkan pengembang dalam membangun aplikasi yang skalabel, cepat, dan …