Postingan Terbaru

Memahami Solara Exploit: Pengertian, Dampak, dan Langkah Pencegahan

Syukra

Solara Exploit adalah istilah yang mencuat dalam dunia keamanan siber belakangan ini. Eksploitasi ini mengacu pada serangkaian celah keamanan yang diserang …

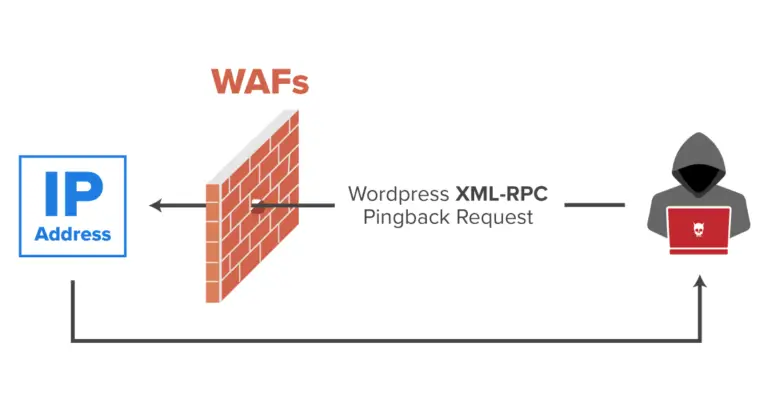

Mengenal xmlrpc.php dan Eksploitasi Keamanannya

Syukra

Dalam dunia keamanan siber, file xmlrpc.php di WordPress sering kali menjadi sasaran para penyerang. xmlrpc.php merupakan file bawaan WordPress yang …

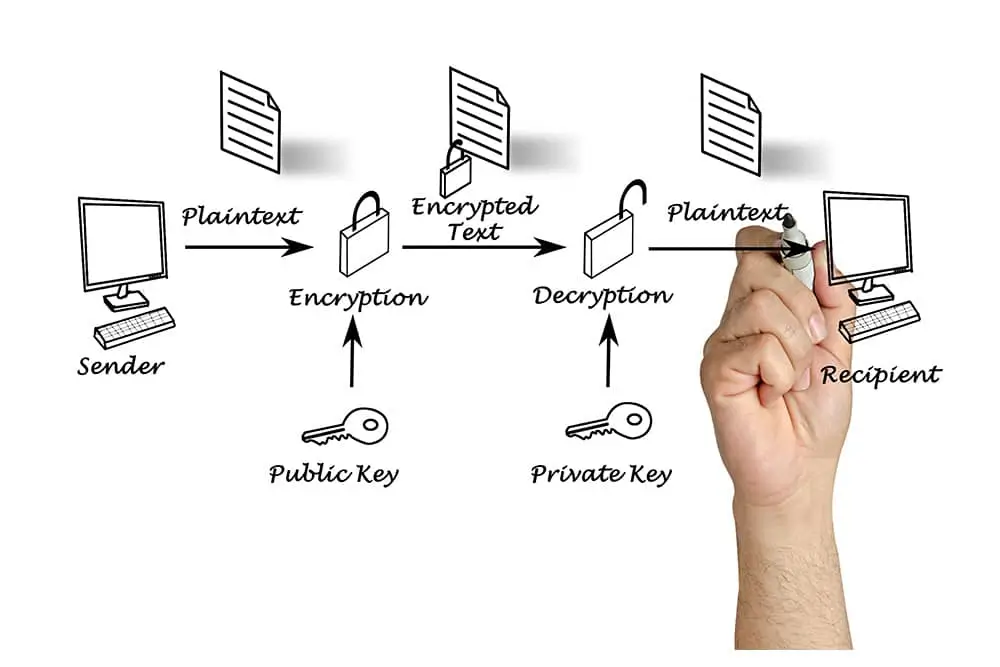

Jenis-Jenis Enkripsi Keamanan: Pengertian, Cara Kerja, dan Contohnya

Syukra

Enkripsi adalah teknik keamanan data yang bertujuan melindungi informasi agar hanya dapat diakses oleh pihak-pihak yang memiliki izin. Dalam dunia digital saat …

Apa Itu Tailgating?

Syukra

Tailgating adalah istilah yang sering digunakan dalam berbagai konteks, tetapi secara umum mengacu pada tindakan mengikuti seseorang terlalu dekat. Konsep ini …

Voice Phishing: Pengertian, Cara Kerja, dan Tips Menghindarinya

Syukra

Voice phishing, atau sering dikenal sebagai vishing, adalah salah satu jenis penipuan melalui panggilan telepon yang dirancang untuk mendapatkan informasi …

Saham Keamanan Siber: Peluang Investasi di Era Digital yang Terus Berkembang

Syukra

Di era digital saat ini, keamanan siber menjadi perhatian utama bagi perusahaan, pemerintah, dan individu. Ancaman dunia maya yang semakin canggih telah …