Postingan Terbaru

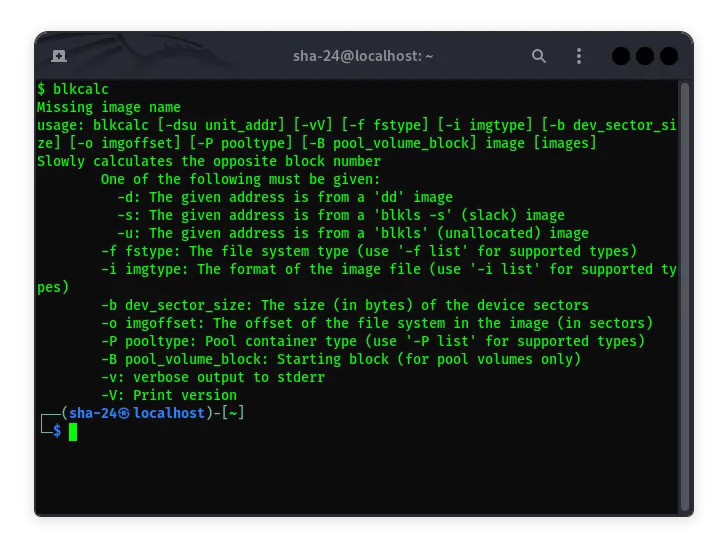

Mengenal blkcalc di Kali Linux: Panduan Lengkap

Syukra

Kali Linux adalah distribusi sistem operasi berbasis Linux yang dirancang khusus untuk kebutuhan forensik digital dan pengujian keamanan. Salah satu alat …

Apa Itu BleachBit di Kali Linux dan Bagaimana Cara Kerjanya?

Syukra

BleachBit adalah alat open-source yang dirancang untuk membersihkan file tidak diperlukan pada sistem operasi. Alat ini terkenal karena kemampuannya untuk …

Apa Itu AppArmor di Kali Linux?

Syukra

AppArmor (Application Armor) adalah salah satu mekanisme keamanan yang digunakan dalam sistem operasi Linux untuk membatasi kemampuan aplikasi berdasarkan …

Bagaimana Adblock Bekerja: Penjelasan Teknologi di Baliknya

Syukra

Adblock telah menjadi alat penting bagi banyak pengguna internet yang ingin meningkatkan pengalaman browsing mereka. Dengan memblokir iklan, Adblock membantu …

Cara Menggunakan Binwalk di Kali Linux untuk Analisis Firmware

Syukra

Binwalk adalah salah satu alat yang sering digunakan dalam dunia keamanan siber untuk melakukan analisis firmware. Binwalk digunakan untuk mengekstrak file yang …

Cara Menggunakan Tools Bettercap Kali Linux

Syukra

Bettercap adalah salah satu tools powerful yang digunakan untuk melakukan penyerangan pada jaringan. Tools ini sering digunakan oleh para profesional keamanan …