Postingan Terbaru

Baterai Li-Ion: Material Penyusun dan Proses Produksi

Syukra

Baterai lithium-ion (Li-ion) merupakan salah satu jenis baterai yang paling populer saat ini. Keunggulan seperti kepadatan energi yang tinggi, umur pakai yang …

Baterai Li-Poly Terbuat Dari Apa dan Bagaimana Cara Kerjanya

Syukra

Baterai lithium polymer (Li-Poly) adalah salah satu jenis baterai yang semakin populer di berbagai perangkat elektronik modern seperti smartphone, drone, …

Panduan Lengkap Mengenai Website Freelance: Cara Kerja, Keuntungan, dan Tips Sukses

Syukra

Website freelance telah menjadi salah satu solusi terbaik bagi individu yang ingin bekerja secara fleksibel dan perusahaan yang membutuhkan layanan profesional …

Status Code Error: Panduan Lengkap dan Penjelasan Detail

Syukra

Dalam dunia pengembangan web, status code atau kode status adalah elemen penting dalam komunikasi antara klien (browser atau aplikasi) dan server. Status code …

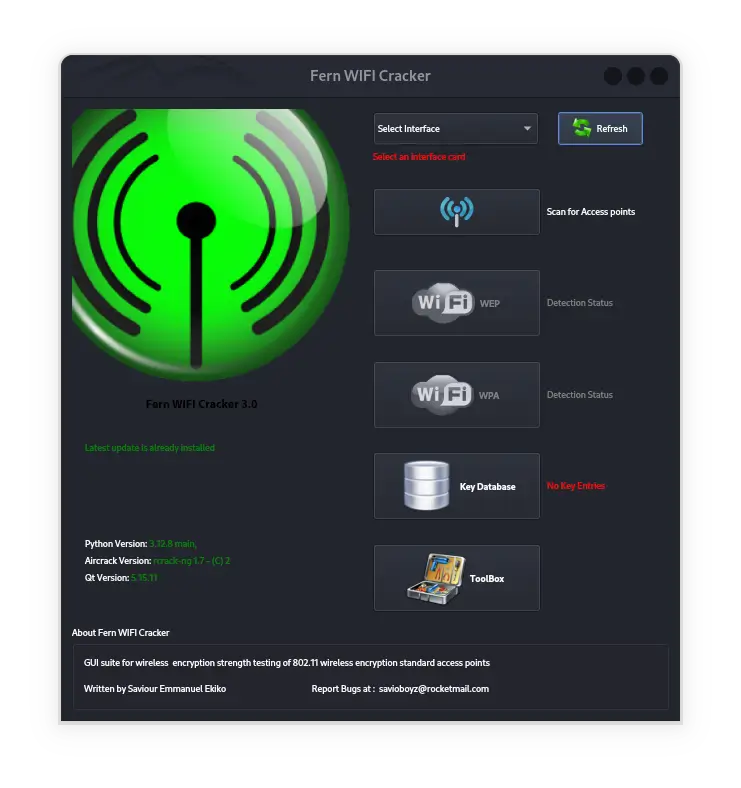

Mengenal Fern Wifi Cracker di Kali Linux

Syukra

Fern Wifi Cracker adalah salah satu alat (tool) populer yang terdapat dalam sistem operasi Kali Linux. Alat ini digunakan untuk mengaudit jaringan nirkabel …

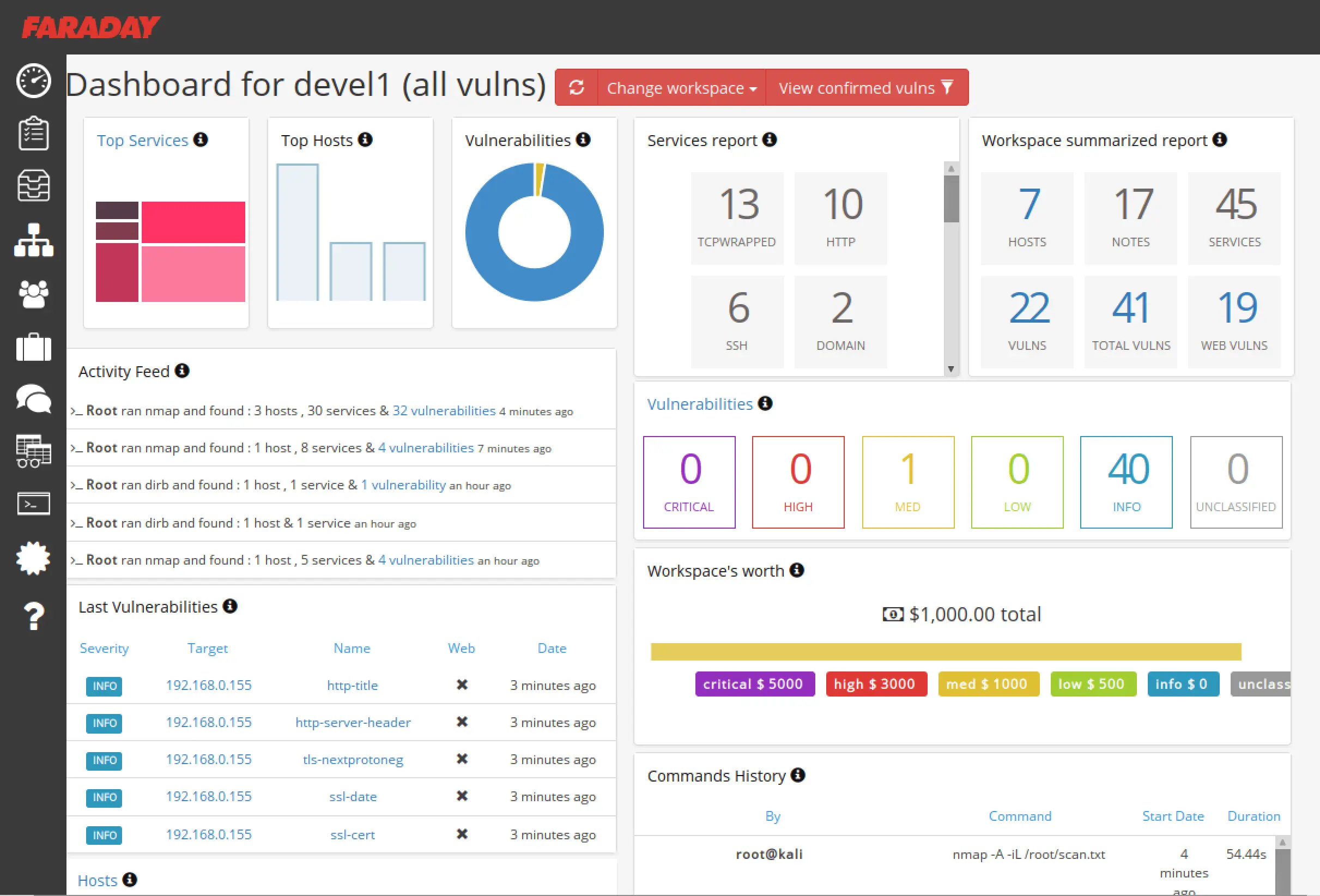

Faraday Kali Linux: Panduan Lengkap untuk Analisis Keamanan Terpadu

Syukra

Faraday adalah platform kolaborasi untuk pengujian keamanan yang sangat cocok bagi para profesional keamanan siber, dan ketika dipasangkan dengan Kali Linux, …