Postingan Terbaru

Panduan Lengkap Cara Menggunakan Gemini AI

Syukra

Gemini AI adalah salah satu teknologi kecerdasan buatan terbaru yang dikembangkan untuk membantu pengguna dalam berbagai aspek kehidupan, mulai dari pencarian …

Panduan Lengkap Cara Menggunakan Clipman di Kali Linux

Syukra

Clipman adalah salah satu aplikasi clipboard manager yang sering digunakan di berbagai sistem operasi berbasis Linux, termasuk Kali Linux . Clipboard manager …

Cara Mengatasi Grub Rescue Boot Failure: Panduan Lengkap

Syukra

Grub Rescue Boot Failure adalah salah satu masalah yang sering terjadi pada pengguna Linux, terutama bagi mereka yang menggunakan dual-boot dengan Windows. …

Cara Mengatasi Error "Error writing lock file ./.charge_control_end_threshold.swp: Permission denied"

Syukra

Ketika menggunakan sistem berbasis Linux atau Unix, terkadang pengguna menghadapi error “Error writing lock file ./.charge_control_end_threshold.swp: …

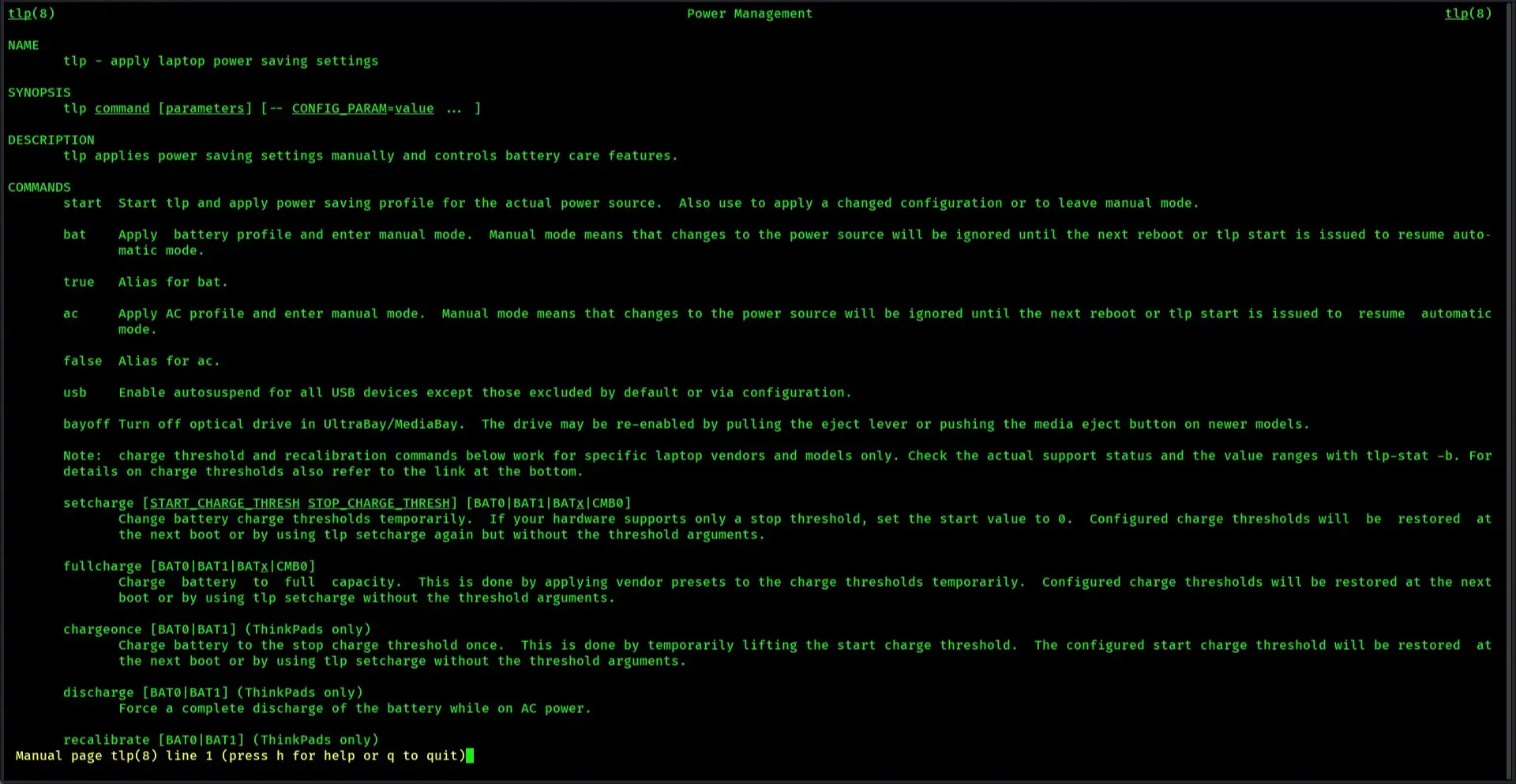

Cara Install dan Menggunakan TLP di Kali Linux untuk Mengoptimalkan Daya Tahan Baterai

Syukra

Bagi pengguna Kali Linux yang menggunakan laptop, manajemen daya menjadi salah satu faktor penting dalam pengalaman penggunaan. Secara default, distribusi …

Cara Mengatasi Keyboard Tidak Bisa Diketik atau Error

Syukra

Keyboard adalah salah satu perangkat input yang sangat penting dalam penggunaan komputer atau laptop. Namun, terkadang kita mengalami masalah di mana keyboard …