Postingan Terbaru

AI yang Cocok untuk Programmer: Panduan Lengkap dan Rekomendasi Terbaik

Syukra

Perkembangan kecerdasan buatan (AI) telah membawa perubahan besar di berbagai industri, termasuk industri pemrograman. AI kini menjadi alat penting yang …

Apa Perbedaan 32 Bit dengan 64 Bit?

Syukra

Dalam dunia teknologi, istilah 32 bit dan 64 bit sering kali muncul ketika kita berbicara tentang perangkat keras (hardware) dan perangkat lunak (software). …

Sinkclose Vulnerability: Definisi, Penyebab, Dampak, dan Cara Mengatasinya

Syukra

Sinkclose vulnerability merupakan salah satu celah keamanan yang bisa dimanfaatkan oleh penyerang untuk mengambil alih kendali sistem, mencuri data, atau …

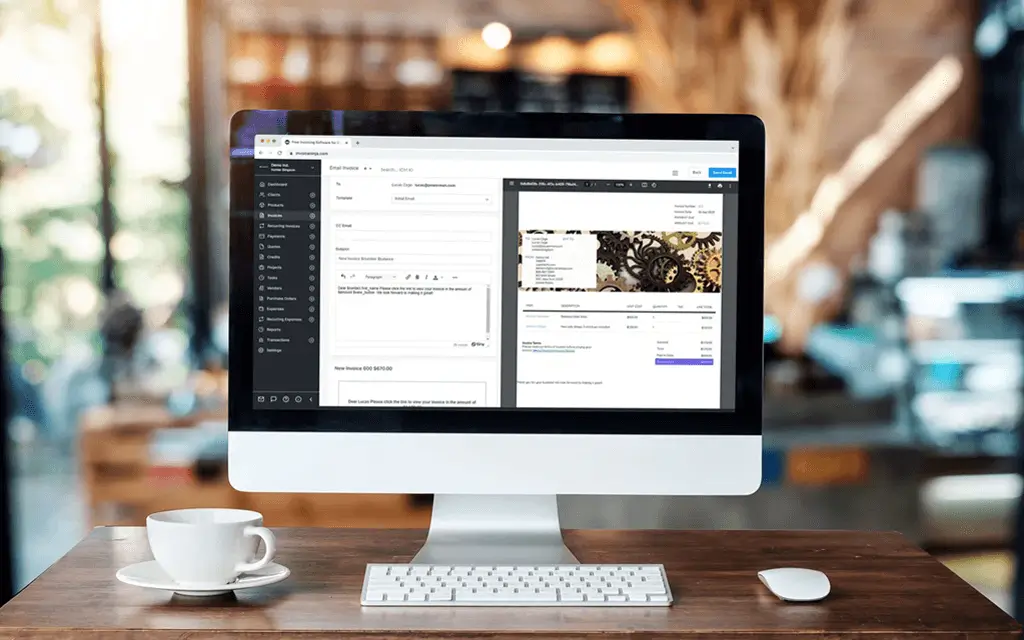

InvoiceNinja Module: Panduan Lengkap untuk Manajemen Faktur dan Keuangan

Syukra

Dalam dunia bisnis modern, pengelolaan keuangan dan faktur yang efisien sangat penting untuk memastikan kelancaran operasional dan kestabilan keuangan …

Apa Saja Payload Module Populer Metasploit yang Sering Digunakan Hacker?

Syukra

Metasploit adalah salah satu framework penetration testing paling populer di dunia yang banyak digunakan oleh para profesional keamanan siber dan juga oleh …

CVE-2024-55556: Analisis Lengkap, Dampak, dan Cara Mitigasi

Syukra

CVE (Common Vulnerabilities and Exposures) adalah sistem pengidentifikasian kerentanan keamanan dalam perangkat lunak yang digunakan di seluruh dunia. Salah …